'Got that boomer!': Wie Cyberkriminelle Einmalkennwörter für SIM-Swap-Angriffe stehlen und Bankkonten plündern

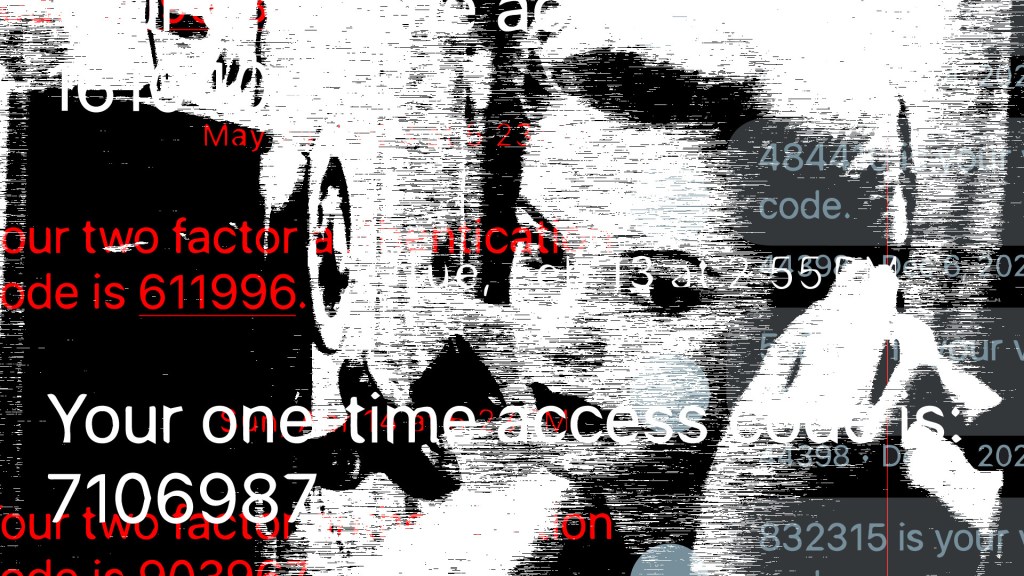

Das eingehende Telefonat blitzt auf dem Telefon eines Opfers auf. Es dauert vielleicht nur wenige Sekunden, endet aber damit, dass das Opfer Codes übergibt, die es Cyberkriminellen ermöglichen, ihre Online-Konten zu übernehmen oder ihre Krypto- und Digitalgeldbörsen zu leeren.

„Hier ist das PayPal-Sicherheitsteam. Wir haben eine ungewöhnliche Aktivität auf Ihrem Konto festgestellt und rufen Sie vorsichtshalber an“, sagt die robotische Stimme des Anrufers. „Bitte geben Sie den sechsstelligen Sicherheitscode ein, den wir an Ihr Mobilgerät gesendet haben.“

Das Opfer, ignorant bezüglich der bösartigen Absichten des Anrufers, tippt auf die Tastatur seines Telefons den sechsstelligen Code ein, den es gerade per SMS erhalten hat.

„Got that boomer!“ steht in einer Nachricht auf der Konsole des Angreifers.

In einigen Fällen könnte der Angreifer auch eine Phishing-E-Mail senden, um das Passwort des Opfers zu stehlen. Aber oft reicht der Code von ihrem Telefon aus, um sich Zugang zu einem Online-Konto eines Opfers zu verschaffen. Bis das Opfer das Gespräch beendet, hat der Angreifer den Code bereits verwendet, um sich in das Konto des Opfers einzuloggen, als wären sie der rechtmäßige Besitzer.

Seit Mitte 2023 ermöglicht eine Interceptionsoperation namens Estate Hunderten von Mitgliedern, Tausende von automatischen Telefonanrufen durchzuführen, um Opfer dazu zu bringen, Einmalkennwörter einzugeben, wie TechCrunch herausgefunden hat. Estate hilft Angreifern, Sicherheitsfunktionen wie die Zwei-Faktor-Authentifizierung zu umgehen, die auf einem Einmalkennwort basieren, das entweder an das Telefon oder die E-Mail einer Person gesendet wird oder mittels einer Authenticator-App auf ihrem Gerät generiert wird. Gestohlene Einmalkennwörter können Angreifern Zugang zu Bankkonten, Kreditkarten, Krypto- und Digitalgeldbörsen und Online-Services eines Opfers gewähren. Die meisten Opfer waren in den Vereinigten Staaten.

Aber ein Fehler im Code von Estate hat die Backend-Datenbank der Website freigelegt, die nicht verschlüsselt war. Die Datenbank von Estate enthält Details des Gründers der Website und ihrer Mitglieder sowie zeilenweise Protokolle jedes Angriffs seit dem Start der Website, einschließlich der Telefonnummern der Opfer, die gezielt wurden, wann und von welchem Mitglied.

Vangelis Stykas, ein Sicherheitsforscher und Chief Technology Officer bei Atropos.ai, stellte TechCrunch die Estate-Datenbank für eine Analyse zur Verfügung.

Die Backend-Datenbank gibt einen seltenen Einblick in die Funktionsweise einer Einmalkennwort-Interceptionsoperation. Dienste wie Estate werben für ihre Angebote unter dem Vorwand, eine scheinbar legitime Dienstleistung anzubieten, um Sicherheitsexperten die Möglichkeit zu geben, die Widerstandsfähigkeit gegen Social Engineering-Angriffe zu testen, bewegen sich jedoch in einem rechtlichen Graubereich, da sie ihren Mitgliedern erlauben, diese Dienste für bösartige Cyberangriffe zu nutzen. In der Vergangenheit wurden Betreiber ähnlicher Websites, die darauf spezialisiert sind, Cyberangriffe zu automatisieren und ihre Dienste Kriminellen zur Verfügung zu stellen, von Behörden strafrechtlich verfolgt.

Die Datenbank enthält Protokolle für mehr als 93.000 Angriffe seit dem Start von Estate im letzten Jahr, die sich gegen Opfer richteten, die Konten bei Amazon, Bank of America, Capital One, Chase, Coinbase, Instagram, Mastercard, PayPal, Venmo, Yahoo (dem Besitzer von TechCrunch) und vielen anderen haben.

Einige der Angriffe zeigen auch Bemühungen, Telefonnummern durch SIM-Swap-Angriffe zu übernehmen - eine Kampagne war einfach betitelt „ur getting sim swapped buddy“ - und drohen, Opfer zu doxen.

Der Gründer von Estate, ein dänischer Programmierer Anfang 20, sagte TechCrunch in einer E-Mail letzte Woche: „Ich betreibe die Website nicht mehr.“ Der Gründer, trotz Bemühungen, die Online-Aktivitäten von Estate zu verschleiern, konfigurierte Estate fälschlicherweise so, dass der Standort des Servers in einem Rechenzentrum in den Niederlanden preisgegeben wurde.

Obwohl Estate darauf bedacht ist, keine expliziten Sprachformulierungen zu verwenden, die zu bösartigen Cyberangriffen anstiften oder ermutigen könnten, zeigt die Datenbank, dass Estate fast ausschließlich für kriminelle Aktivitäten genutzt wird.

„Diese Arten von Diensten bilden das Rückgrat der kriminellen Wirtschaft“, sagte Allison Nixon, Chief Research Officer bei Unit 221B, einem Cybersicherheitsunternehmen, das für die Untersuchung von Cybercrime-Gruppen bekannt ist. „Sie machen langsame Aufgaben effizient. Das bedeutet, dass im Allgemeinen mehr Menschen Betrügereien und Bedrohungen erhalten. Mehr ältere Menschen verlieren ihre Rente aufgrund von Kriminalität - im Vergleich zu den Zeiten, bevor diese Arten von Diensten existierten.“

Wie Estate funktioniert

Estate versuchte, ein niedriges Profil zu wahren, indem es seine Website vor Suchmaschinen verbarg und neue Mitglieder durch Mundpropaganda gewann. Laut seiner Website können neue Mitglieder sich nur mit einem Empfehlungscode eines bestehenden Mitglieds bei Estate anmelden, um die Anzahl der Benutzer niedrig zu halten und so entdeckt zu werden von den übergeordneten Kommunikationsanbietern, auf die Estate angewiesen ist.

Einmal drinnen, stellt Estate Mitgliedern Werkzeuge zur Verfügung, um nach zuvor kompromittierten Kontopasswörtern ihrer potenziellen Opfer zu suchen und lässt Einmalkennwörter als das einzige Hindernis zurück, um die Konten der Ziele zu übernehmen. Die Tools von Estate ermöglichen es Mitgliedern auch, benutzerdefinierte Skripte zu verwenden, die Anweisungen enthalten, um Ziele dazu zu bringen, ihre Einmalkennwörter preiszugeben.

Einige Angriffsskripte sind stattdessen darauf ausgelegt, gestohlene Kreditkartennummern zu validieren, indem sie das Opfer dazu bringen, den Sicherheitscode auf der Rückseite ihrer Zahlungskarte preiszugeben.

Laut der Datenbank richtete eine der größten Anrufkampagnen auf Estate ältere Opfer an, unter der Annahme, dass „Boomer“ eher geneigt sind, auf einen unerwünschten Anruf zu reagieren als jüngere Generationen. Die Kampagne, die etwa tausend Telefonate ausmachte, basierte auf einem Skript, das den Cyberkriminellen über jeden versuchten Angriff auf dem Laufenden hielt.

„Der alte S*** hat abgehoben!“ würde in der Konsole aufblinken, wenn ihr Opfer den Anruf entgegennahm, und „Lebenserhaltung abgeschaltet“ würde angezeigt, wenn der Angriff erfolgreich war.

Die Datenbank zeigt, dass der Gründer von Estate sich darüber im Klaren ist, dass ihre Kundschaft größtenteils kriminelle Akteure sind, und Estate hat schon lange Datenschutz für seine Mitglieder versprochen.

„Wir protokollieren keine Daten und benötigen keine persönlichen Informationen, um unsere Dienste zu nutzen“, heißt es auf der Website von Estate, ein Seitenhieb auf die Identitätskontrollen, die von übergeordneten Telekom-Anbietern und Technologieunternehmen typischerweise verlangt werden, bevor sie Kunden in ihre Netzwerke lassen.

Aber das stimmt nicht ganz. Estate hat jeden Angriff protokolliert, den seine Mitglieder in detaillierter Form seit dem Start der Website Mitte 2023 durchgeführt haben. Und der Gründer der Website behielt den Zugang zu Serverlogs, die einen Echtzeit-Einblick in das, was auf dem Server von Estate zu einem beliebigen Zeitpunkt passierte, boten, einschließlich jedes Anrufs, den seine Mitglieder getätigt haben, sowie jedes Mal, wenn ein Mitglied eine Seite auf der Website von Estate geladen hat.

Die Datenbank zeigt auch, dass Estate die E-Mail-Adressen potenzieller Mitglieder im Auge behält. Einer dieser Benutzer gab an, Estate beitreten zu wollen, weil er kürzlich „angefangen hat, Kreditkarten zu kaufen“ - was auf Kreditkarten hinweist - und glaubte, Estate sei vertrauenswürdiger als der Kauf eines Bots von einem unbekannten Verkäufer. Die Aufzeichnungen zeigen, dass der Benutzer später zur Teilnahme an Estate zugelassen wurde.

Die freiliegende Datenbank zeigt, dass einige Mitglieder Estate das Versprechen der Anonymität vertrauten, indem sie Fragmente ihrer eigenen identifizierbaren Informationen - einschließlich E-Mail-Adressen und Online-Handles - in den Skripten hinterließen, die sie verfassten und Angriffe, die sie durchführten.

Die Datenbank von Estate enthält auch die Angriffsskripte seiner Mitglieder, die aufzeigen, wie Angreifer Schwachstellen ausnutzen, wie Technologieriesen und Banken Sicherheitsfunktionen wie Einmalkennwörter implementieren, um die Identität von Kunden zu überprüfen. TechCrunch beschreibt die Skripte nicht im Detail, da dies Cyberkriminellen helfen könnte, Angriffe durchzuführen.

Der erfahrene Sicherheitsberichterstatter Brian Krebs, der zuvor über eine Einmalkennwort-Operation im Jahr 2021 berichtete, sagte, dass diese Art von kriminellen Operationen deutlich macht, warum man „nie auf einen unerwünschten Anruf Informationen preisgeben sollte“.

„Es spielt keine Rolle, wer behauptet anzurufen: Leg einfach auf, wenn du den Kontakt nicht initiierst“, schrieb Krebs. Dieser Rat gilt auch heute noch.

Aber während Dienste, die die Verwendung von Einmalkennwörtern anbieten, Benutzern immer noch mehr Sicherheit bieten als Dienste, die dies nicht tun, zeigt die Fähigkeit von Cyberkriminellen, diese Verteidigungen zu umgehen, dass Technologieunternehmen, Banken, Kryptogeldbörsen und -börsen und Telekommunikationsunternehmen noch mehr zu tun haben.

Nixon von Unit 221B sagte, dass Unternehmen in einem „endlosen Kampf“ mit böswilligen Akteuren sind, die versuchen, ihre Netzwerke zu missbrauchen, und dass die Behörden ihre Bemühungen verstärken sollten, gegen diese Dienste vorzugehen.

„Das fehlende Puzzlestück ist, dass wir die Strafverfolgungsbehörden benötigen, um Kriminelle zu verhaften, die sich so lästig machen“, sagte Nixon. „Junge Menschen machen absichtlich eine Karriere daraus, weil sie sich einreden, dass sie nur eine Plattform sind und nicht für Verbrechen verantwortlich sind, die durch ihr Projekt ermöglicht werden.“

„Sie hoffen, im Betrügerei-Ökosystem leichtes Geld zu verdienen. Es gibt Influencer, die unethische Möglichkeiten fördern, um online Geld zu verdienen. Die Strafverfolgungsbehörden müssen das stoppen.“

Erfahren Sie mehr auf TechCrunch:

- Bedrohungsakteur schabte 49 Millionen Adressen von Dell-Kunden zusammen

- Verschlüsselte Dienste Apple, Proton und Wire halfen der spanischen Polizei, Aktivisten zu identifizieren

- CEO von UHG sagt, dass „vielleicht ein Drittel“ der US-Bürger vom jüngsten Hack betroffen sind

- Was wir aus der Anklage gegen den Mastermind von LockBit gelernt haben

Wie man einen Datenverstoß überprüft